Diferència entre revisions de la pàgina «Seguretat i Alta disponibilitat»

| (Hi ha 17 revisions intermèdies del mateix usuari que no es mostren) | |||

| Línia 49: | Línia 49: | ||

* <u>Disponibilitat</u>: és la capacitat que permet que la informació pugui ser accessible i es pugui utilitzar per els usuaris o processos autoritzats quan aquests ho requereixin. | * <u>Disponibilitat</u>: és la capacitat que permet que la informació pugui ser accessible i es pugui utilitzar per els usuaris o processos autoritzats quan aquests ho requereixin. | ||

{| class="wikitable" margin:0 0 1em 1em" | {| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | ||

| És per això, que en termes generals, hem d'aconseguir garantir aquests tres aspectes perquè hi hagi '''seguretat''' en el sistema. | | És per això, que en termes generals, hem d'aconseguir garantir aquests tres aspectes perquè hi hagi '''seguretat''' en el sistema. | ||

|} | |} | ||

| Línia 86: | Línia 86: | ||

Com hem vist amb anterioritat, la Disponibilitat es refereix a l'habilitat de la comunitat d'usuaris per accedir al sistema, sotmetre nous treballs, actualitzar o alterar treballs existents o recollir els resultats de treballs previs i per tant si un usuari no pot accedir al sistema es diu que està no disponible. Vist això podem dir que la Alta Disponibilitat és la garantia per l'usuari que quan vulgui accedir al sistema, aquest "sempre" estarà disponible. | Com hem vist amb anterioritat, la Disponibilitat es refereix a l'habilitat de la comunitat d'usuaris per accedir al sistema, sotmetre nous treballs, actualitzar o alterar treballs existents o recollir els resultats de treballs previs i per tant si un usuari no pot accedir al sistema es diu que està no disponible. Vist això podem dir que la Alta Disponibilitat és la garantia per l'usuari que quan vulgui accedir al sistema, aquest "sempre" estarà disponible. | ||

{| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | |||

| Per tant la '''Alta Disponibilitat''' és la continuïtat operacional durant un període de temps donat. | |||

|} | |||

El terme temps d'inactivitat (downtime) és usat per definir quan el sistema no està disponible. Podem dividir-lo en dos grups: | El terme temps d'inactivitat (downtime) és usat per definir quan el sistema no està disponible. Podem dividir-lo en dos grups: | ||

| Línia 119: | Línia 121: | ||

El que és evident es que no serveix crear una bona seguretat, si després els usuaris no ajuden. És a dir, podem protegir el màxim el SI, però si un usuari es deixa la seva sessió oberta hi podrà accedir qualsevol i no haurà servit de res tota la seguretat del sistema. Per tant caldrà tenir un bon '''nivell organitzatiu''' amb unes normes i pautes. | El que és evident es que no serveix crear una bona seguretat, si després els usuaris no ajuden. És a dir, podem protegir el màxim el SI, però si un usuari es deixa la seva sessió oberta hi podrà accedir qualsevol i no haurà servit de res tota la seguretat del sistema. Per tant caldrà tenir un bon '''nivell organitzatiu''' amb unes normes i pautes. | ||

{| class="wikitable" style="background:silver" margin:0 0 1em 1em" | |||

| Sistema de seguretat = TECNOLOGIA + ORGANITZACIÓ | |||

|} | |||

Dels tres elements, les dades acostuma a ser el principal element a protegir, ja que acostuma a ser el principal objectiu de les amenaces, i el més important i difícil de recuperar per una organització. Un sistema operatiu es pot restaurar des de el seu origen (DVD, xarxa, USB, etc.), en canvi les dades, requereixen una bona política de '''copies''', i tot i així es possible que s'acabi perden alguna informació. | Dels tres elements, les dades acostuma a ser el principal element a protegir, ja que acostuma a ser el principal objectiu de les amenaces, i el més important i difícil de recuperar per una organització. Un sistema operatiu es pot restaurar des de el seu origen (DVD, xarxa, USB, etc.), en canvi les dades, requereixen una bona política de '''copies''', i tot i així es possible que s'acabi perden alguna informació. | ||

| Línia 221: | Línia 226: | ||

Fins ara hem vist de manera resumida tot el que envolta a la seguretat informàtica: elements a protegir, amenaces, origen d'aquestes, etc. i ara queda per comentar la '''protecció''' del sistema. | Fins ara hem vist de manera resumida tot el que envolta a la seguretat informàtica: elements a protegir, amenaces, origen d'aquestes, etc. i ara queda per comentar la '''protecció''' del sistema. | ||

{| class="wikitable" margin:0 0 1em 1em" | {| class="wikitable" style="background:Silver" margin:0 0 1em 1em" | ||

| Per protegir un sistema, el que hem de fer es analitzar les ''possibles amenaces'', les ''pèrdues'' que es podrien generar i la ''probabilitat que això succeeixi''. | | Per protegir un sistema, el que hem de fer es analitzar les ''possibles amenaces'', les ''pèrdues'' que es podrien generar i la ''probabilitat que això succeeixi''. | ||

|} | |} | ||

| Línia 554: | Línia 559: | ||

El mecanisme bàsic consisteix a detectar canvis en l’ambient que són indicadors que s’està produint algun tipus d’intrusió. Els canvis en l’ambient poden ser lumínics, sonors, de moviment, electromagnètics... Així, un soroll o una ombra poden delatar un intrús. | El mecanisme bàsic consisteix a detectar canvis en l’ambient que són indicadors que s’està produint algun tipus d’intrusió. Els canvis en l’ambient poden ser lumínics, sonors, de moviment, electromagnètics... Així, un soroll o una ombra poden delatar un intrús. | ||

Els IDS (Intrusion Detection System, sistemes de detecció d’intrussos) són cars i requereixen una intervenció humana per actuar vers les alarmes. És important que disposin d’un sistema d’alimentació propi perquè si no, deixant sense llum l’edifici, | Els IDS (Intrusion Detection System, sistemes de detecció d’intrussos) són cars i requereixen una intervenció humana per actuar vers les alarmes. És important que disposin d’un sistema d’alimentació propi perquè si no, deixant sense llum l’edifici, n’hi ha prou per evitar els IDS. | ||

n’hi ha prou per evitar els IDS. | |||

Els sistemes de detecció d’intrusos són: | Els sistemes de detecció d’intrusos són: | ||

| Línia 757: | Línia 761: | ||

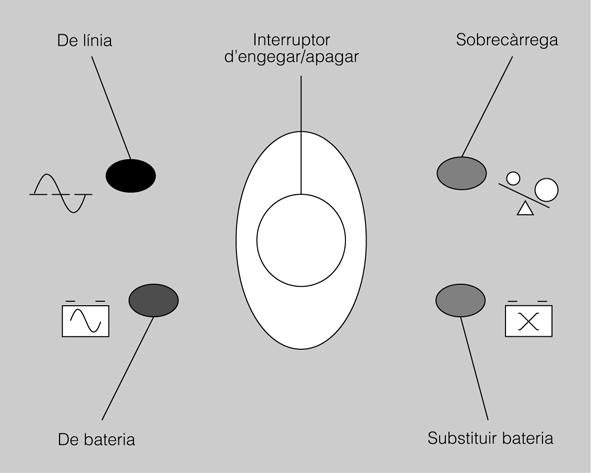

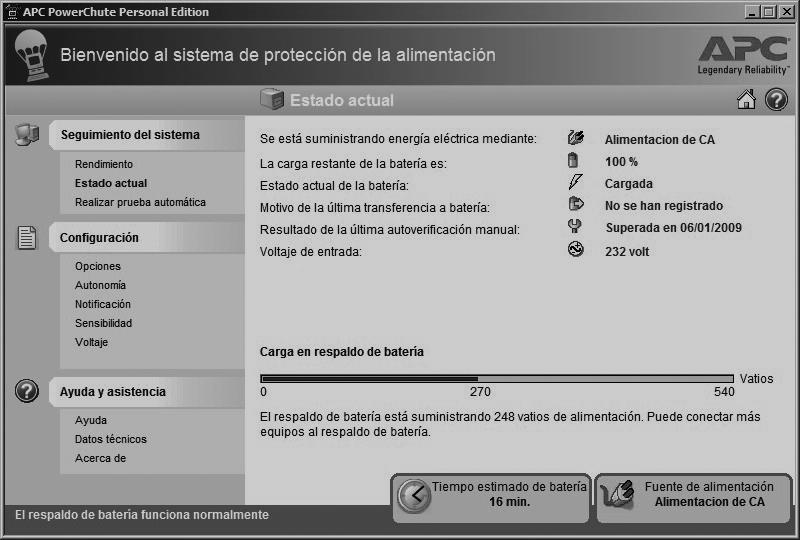

Quan mesurem la capacitat d'un SAI ens podem trobar amb dues mesures. La '''potència real''' o la '''potència aparent'''. | Quan mesurem la capacitat d'un SAI ens podem trobar amb dues mesures. La '''potència real''' o la '''potència aparent'''. | ||

La '''potència real''' és la que es mesura en Watts (W) i la''' potencia aparent''' en VoltAmpers (VA). | La '''potència real''' és la que es mesura en Watts (W) i la '''potencia aparent''' en VoltAmpers (VA). | ||

La diferència és que la real ens dona la potència que consumeix un aparell i la aparent és la potència real multiplicada per un factor per tenir en compte el pic màxim de potència a la que podria arribar un equip. Aquest factor acostuma a ser 1,4 tot i que ens podrem trobar 1,33 o 1,6. | La diferència és que la real ens dona la potència que consumeix un aparell i la aparent és la potència real multiplicada per un factor per tenir en compte el pic màxim de potència a la que podria arribar un equip. Aquest factor acostuma a ser 1,4 tot i que ens podrem trobar 1,33 o 1,6. | ||

Ens podem trobar que en comptes d'un factor multiplicador, sigui divisor. En aquest cas dividiríem la '''potència real''' entre 0,6 o 0,7 habitualment. | |||

En qualsevol cas, al final hauríem de tenir un valor de '''potencia aparent''' més alt que el de la '''potència real'''. | |||

S'ha de tenir en compte que quan calculem la capacitat necessària d'un SAI (normalment ve expressada en VA) sempre hem de calcular una capacitat un '''60%''' o '''70%''' superior. | S'ha de tenir en compte que quan calculem la capacitat necessària d'un SAI (normalment ve expressada en VA) sempre hem de calcular una capacitat un '''60%''' o '''70%''' superior. | ||

| Línia 862: | Línia 869: | ||

Hi ha una altre aplicació multiplataforma per recuperar arxius, sobretot de dispositius extraibles que és senzilla i molt eficaç [https://www.cgsecurity.org/wiki/TestDisk_ES TestDisk]. Podem instal·lar-la directament des de el repositori de Linux o per comandes. | Hi ha una altre aplicació multiplataforma per recuperar arxius, sobretot de dispositius extraibles que és senzilla i molt eficaç [https://www.cgsecurity.org/wiki/TestDisk_ES TestDisk]. Podem instal·lar-la directament des de el repositori de Linux o per comandes. | ||

'''$ sudo apt-get install testdisk testdisk-dbg''' | {| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | ||

| '''$ sudo apt-get install testdisk testdisk-dbg''' | |||

|} | |||

| Línia 890: | Línia 899: | ||

Per empaquetar arxius en Linux, s'acostuma a utilitzar la comanda “'''tar'''”. Tot i que podem utilitzar d'altres com ''gzip, zip, bzip2, rar''. | Per empaquetar arxius en Linux, s'acostuma a utilitzar la comanda “'''tar'''”. Tot i que podem utilitzar d'altres com ''gzip, zip, bzip2, rar''. | ||

''' tar -vcf nom_arxiu.tar nom_carpetes_a_empaquetar''' | {| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | ||

| Per crear l'arxiu seria: | |||

|- | |||

| ''' tar -vcf nom_arxiu.tar nom_carpetes_a_empaquetar''' | |||

|- | |||

| Per desempaquetar l'arxiu seria: | |||

|- | |||

| '''tar -tvxf nom_arxiu.tar''' | |||

|} | |||

Per programar la periodicitat de les còpies utilitzarem el '''cron''' i per modificar-lo, la comanda crontab | Per programar la periodicitat de les còpies utilitzarem el '''cron''' i per modificar-lo, la comanda crontab | ||

{| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em | |||

|- | |||

| '''crontab [-e / -l / -r] [usuari]''' | |||

|} | |||

El format que té el crontab és el següent: | El format que té el crontab és el següent: | ||

| Línia 1.458: | Línia 1.479: | ||

Quan parlem d'aquesta àrea de coneixement com a ciència, hauríem de parlar de criptologia que engloba la '''criptografia''' i el '''criptoanàlisis''' (estudia els mètodes utilitzats per trencar texts xifrats amb l'objectiu de recuperar la informació original en absència de claus). | Quan parlem d'aquesta àrea de coneixement com a ciència, hauríem de parlar de criptologia que engloba la '''criptografia''' i el '''criptoanàlisis''' (estudia els mètodes utilitzats per trencar texts xifrats amb l'objectiu de recuperar la informació original en absència de claus). | ||

{| class="wikitable" margin:0 0 1em 1em" style="background:silver; color:black" | {| class="wikitable" margin:0 0 1em 1em" style="background:silver; color:black" | ||

|La criptografia moderna utilitza les disciplines de les matemàtiques, informàtica i telemàtica. | |La criptografia moderna utilitza les disciplines de les matemàtiques, informàtica i telemàtica. | ||

| Línia 1.485: | Línia 1.507: | ||

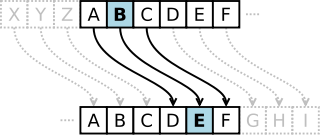

[[Fitxer:Mètode Cèsar de Xifratge.png|center|Mètode Cèsar de Xifratge]] | [[Fitxer:Mètode Cèsar de Xifratge.png|center|Mètode Cèsar de Xifratge]] | ||

{| | {| margin:0 0 1em 1em" style="background:silver; color:black" | ||

|Exemple: En GNU/Linux podem utilitzar la comanda tr per realitzar xifratge de substitució com el Cèsar: | |Exemple: En GNU/Linux podem utilitzar la comanda tr per realitzar xifratge de substitució com el Cèsar: | ||

Creem un fitxer (''Document.txt'') amb un text després executem | |- | ||

<center>'''cat Document.txt | tr [a-z] [d-zabc] | tr [A-Z] [D-ZABC] > document_cesar.txt'''</center> | |Creem un fitxer (''Document.txt'') amb un text després executem | ||

Veurem que ens ha creat el ''document_cesar.txt'' on apareix la informació del fitxer ''Document.txt'' xifrada segons el sistema Cèsar. | |- | ||

|<center>'''cat Document.txt | tr [a-z] [d-zabc] | tr [A-Z] [D-ZABC] > document_cesar.txt'''</center> | |||

|- | |||

|Veurem que ens ha creat el ''document_cesar.txt'' on apareix la informació del fitxer ''Document.txt'' xifrada segons el sistema Cèsar. | |||

|} | |} | ||

| Línia 1.522: | Línia 1.547: | ||

Exemple de criptografia simètrica amb la comanda '''GPG''': | Exemple de criptografia simètrica amb la comanda '''GPG''': | ||

Crear un fitxer encriptat a partir d'un document: | {| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | ||

| Crear un fitxer encriptat a partir d'un document: | |||

|- | |||

| '''$ gpg -c document''' | |||

|- | |||

| Ens generarà un arxiu '''document.gpg''' en format binari | |||

|- | |||

| Si volem generar un arxiu en encriptat en ASCII utilitzarem el modificador -a: | |||

|- | |||

| '''$ gpg -ca document''' | |||

|- | |||

| Ens generarà un arxiu '''document.asc''' | |||

|- | |||

| Per desencriptar l'arxiu: | |||

|- | |||

| '''$ gpg -d document.gpg''' | |||

|- | |||

| o | |||

|- | |||

| '''$ gpg -d document.asc''' | |||

|} | |||

=== '''Criptografia de clau Asimètrica''' === | === '''Criptografia de clau Asimètrica''' === | ||

| Línia 1.555: | Línia 1.588: | ||

En GNU/Linux, podem utilitzar l'aplicació '''md5sum''' per calcular-nos el valor resum (o Hash) d'un arxiu (En Windows podem utilitzar l'aplicació '''md5sum.exe'''). | En GNU/Linux, podem utilitzar l'aplicació '''md5sum''' per calcular-nos el valor resum (o Hash) d'un arxiu (En Windows podem utilitzar l'aplicació '''md5sum.exe'''). | ||

{| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | |||

| '''$ md5sum document.txt''' | |||

|- | |||

| Ens mostrarà '''fc851301032be1df24da571c053c0fc9 document.txt''' | |||

|} | |||

Ara per poder validar la integritat del fitxer per assegurar-nos que no ha esta modificat guardarem el resultat en un arxiu nomhash.md5. Després validarem que l'arxiu no ha estat modificat i per últim el modificarem i tornarem a fer la comprovació del md5: | Ara per poder validar la integritat del fitxer per assegurar-nos que no ha esta modificat guardarem el resultat en un arxiu nomhash.md5. Després validarem que l'arxiu no ha estat modificat i per últim el modificarem i tornarem a fer la comprovació del md5: | ||

{| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | |||

| '''$ md5sum document.txt > nomhash.md5''' | |||

|- | |||

| '''$ md5sum -c nomhash.md5''' | |||

|- | |||

| document.txt: CORRECTE | |||

|- | |||

| '''$ echo "modificacio del fitxer" >> document.txt''' | |||

|- | |||

| '''$ md5sum -c nomhash.md5''' | |||

|- | |||

| document.txt: INCORRECTE | |||

|- | |||

| md5sum: avís: 1 de 1 suma calculada NO coincideix | |||

|} | |||

| Línia 1.584: | Línia 1.628: | ||

Exemple de generació de parell de claus amb la comanda gpg en GNU/Linux: | Exemple de generació de parell de claus amb la comanda gpg en GNU/Linux: | ||

Creació de claus | {| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | ||

| Creació de claus | |||

|- | |||

| '''$ gpg --gen-key''' | |||

|- | |||

| | |||

|- | |||

| Llistar claus públiques | |||

|- | |||

| '''$ gpg --list-keys''' | |||

|- | |||

| o | |||

|- | |||

| '''$ gpg -k''' | |||

|- | |||

| | |||

|- | |||

| Llistar claus privades | |||

|- | |||

| '''$ gpg --list-secret-keys''' | |||

|- | |||

| | |||

|- | |||

| Ara cal fer pública la clau: | |||

|- | |||

| '''$ gpg --keyserver pgp.mit.edu --send-keys ClauID''' | |||

|- | |||

| '''ClauID''' és l'identificador de la clau que acabem de crear | |||

|- | |||

| '''pgp.mit.edu''' és una web on es publiquen claus públiques. | |||

|- | |||

| | |||

|- | |||

| Per buscar claus públiques: | |||

|- | |||

| '''$ gpg --keyserver NomDelServidor --search-keys ClauID''' | |||

|- | |||

| | |||

|- | |||

| Per baixar-nos una clau pública: | |||

|- | |||

| '''$ gpg --keyserver NomDelServidor --recv-keys ClauID''' | |||

|- | |||

| | |||

|- | |||

=== '''Signatura Digital''' === | | Per copiar la nostra clau pública, executarem: | ||

|- | |||

La signatura digital és un mecanisme de xifrat per autentificar informació digital. El mecanisme utilitzat és la criptografia de clau pública per això aquest tipus de signatura també rep el nom de signatura digital de clau pública. | | '''$ gpg --armor --output FitxerDeClau --export ClauID''' | ||

|- | |||

S'utilitza també el terme signatura electrònica com a sinònim de signatura digital, tot i que la signatura electrònica inclouria també altres mecanismes per identificar l'autor d'un missatge electrònic que no són purament criptogràfics. | | | ||

|- | |||

Hi ha tres motius per utilitzar signatures digitals en les comunicacions: | | Per fer una una còpia de seguretat de la nostra clau privada: | ||

|- | |||

| '''$ gpg --armor --output FitxerDeClau --export-secret-key ClauID''' | |||

|- | |||

| | |||

|- | |||

| Per revocar la nostra clau pública: | |||

|- | |||

| '''$ gpg -o revocacio.asc --gen-revoke ClauID''' | |||

|- | |||

| | |||

|- | |||

| Per importar una clau: | |||

|- | |||

| '''$ gpg --import FitxerdeClaus''' | |||

|- | |||

| | |||

|- | |||

| La informació de GPG és guarda a la carpeta: | |||

|- | |||

| '''/home/[nom usuari]/.gnupg''' | |||

|- | |||

| | |||

|- | |||

| La clau privada és guarda a: | |||

|- | |||

| '''~/.gnupg/secring.gpg''' | |||

|- | |||

| | |||

|- | |||

| i la pública a: | |||

|- | |||

| '''~/.gnupg/pubring.gpg''' | |||

|} | |||

=== '''Signatura Digital''' === | |||

La signatura digital és un mecanisme de xifrat per autentificar informació digital. El mecanisme utilitzat és la criptografia de clau pública per això aquest tipus de signatura també rep el nom de signatura digital de clau pública. | |||

S'utilitza també el terme signatura electrònica com a sinònim de signatura digital, tot i que la signatura electrònica inclouria també altres mecanismes per identificar l'autor d'un missatge electrònic que no són purament criptogràfics. | |||

Hi ha tres motius per utilitzar signatures digitals en les comunicacions: | |||

* '''Autenticitat''': Un sistema criptogràfic de clau pública permet a qualsevol enviar missatges utilitzant una clau pública. La signatura permet al receptor d'un missatge estar segur que el remitent és qui diu ser. Tot i així, el receptor no pot estar completament segur que el remitent és qui diu ser ja que el sistema criptogràfic es pot haver trencat. | * '''Autenticitat''': Un sistema criptogràfic de clau pública permet a qualsevol enviar missatges utilitzant una clau pública. La signatura permet al receptor d'un missatge estar segur que el remitent és qui diu ser. Tot i així, el receptor no pot estar completament segur que el remitent és qui diu ser ja que el sistema criptogràfic es pot haver trencat. | ||

* '''Integritat''': Emissor i receptor voldran estar segurs que el missatge no s'ha alterat durant la transmissió. | * '''Integritat''': Emissor i receptor voldran estar segurs que el missatge no s'ha alterat durant la transmissió. | ||

| Línia 1.645: | Línia 1.732: | ||

Exemple de signatura digital amb '''gpg''' en GNU/Linux (parell de claus creada abans): | Exemple de signatura digital amb '''gpg''' en GNU/Linux (parell de claus creada abans): | ||

Signem el document però no el xifrem | {| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | ||

| Signem el document però no el xifrem | |||

|- | |||

| '''$ gpg --clearsign [document]''' | |||

|- | |||

| | |||

|- | |||

| Signem el document i el xifrem en un arxiu binari: | |||

|- | |||

| '''$ gpg -s [document]''' | |||

|- | |||

| | |||

|- | |||

| Signem i xifrem, però el missatge i signatura van en fitxers separats: | |||

|- | |||

| '''$ gpg -b [document]''' | |||

|- | |||

| | |||

|- | |||

| Per verificar la validesa de la signatura digital: | |||

|- | |||

| '''$ gpg --verify [document]''' | |||

|} | |||

| Línia 1.780: | Línia 1.879: | ||

La numeració dels ports s'agrupa de la forma següent: | La numeració dels ports s'agrupa de la forma següent: | ||

Rang '''0''' - '''1023''' Ports Predeterminats | {| style="background:Silver";width: 85%;" margin:0 0 1em 1em" | ||

| Rang '''0''' - '''1023''' Ports Predeterminats | |||

|- | |||

| '''20''' i '''21''' FTP | |||

|- | |||

| '''22''' SSH | |||

|- | |||

| '''80''' HTTP | |||

|- | |||

| '''443''' HTTPS | |||

|- | |||

| ... | |||

|- | |||

| Rang '''1024''' - '''49151''' Registrats (Ports que alguna companyia ha registrat per els seus serveis) | |||

|- | |||

| Rang '''49152''' - '''65535''' Dinàmics i/o privats | |||

|} | |||

| Línia 1.827: | Línia 1.935: | ||

{| class="wikitable" margin:0 0 1em 1em" style="background:silver; color:black" | {| class="wikitable" margin:0 0 1em 1em" style="background:silver; color:black" | ||

|'''''Recomanació''''': | |'''''Recomanació''''': Sempre que s'hagi de configurar serveis tant client com servidors, que requereixin la utilització i enviament de contrasenyes, és recomanable la utilització de configuracions i ports que transmetin els seus missatges xifrats. | ||

Sempre que s'hagi de configurar serveis tant client com servidors, que requereixin la utilització i enviament de contrasenyes, és recomanable la utilització de configuracions i ports que transmetin els seus missatges xifrats. | |||

|} | |} | ||

| Línia 1.883: | Línia 1.989: | ||

{| style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | |||

| Recomanacions de seguretat en xarxes sense fil: | |||

|- | |||

| - Assegurar l'administració del punt d'accés (AP) canviant la contrasenya. | |||

|- | |||

| - Utilitzar encriptació WEP, WPA/WPA2 o servidor Radius i canviant les claus regularment. | |||

|- | |||

| - Canviar el SSID per defecte i desactivar el broadcasting SSID. | |||

|- | |||

| - Desactivar el servidor DHCP i assignar manualment les IPs. | |||

|- | |||

| - Canviar les IPs per defecte del punt d'accés i el rang per defecte de la xarxa. | |||

|- | |||

| - Activar el filtrat de màquines a través de MAC | |||

|- | |||

= Seguretat Perimetral = | | - Establir un nombre màxim de dispositius que es puguin connectar. | ||

|- | |||

| - Analitzar periòdicament el usuaris connectats verificant si estan autoritzats o no. | |||

|- | |||

| - Desconnexió de l'AP quan no s'utilitzi. | |||

|- | |||

| - Actualitzar el firmware del dispositiu, per evitar vulnerabilitats. | |||

|- | |||

| - Desactivar el WPS. | |||

|} | |||

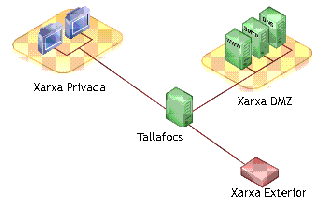

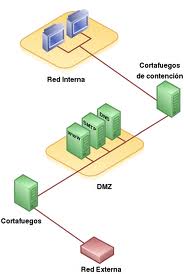

= Seguretat Perimetral = | |||

Quan una xarxa corporativa es troba interconnectada a una xarxa pública, els perills de rebre atacs als seus servidors, routers i sistemes interns es multipliquen. | Quan una xarxa corporativa es troba interconnectada a una xarxa pública, els perills de rebre atacs als seus servidors, routers i sistemes interns es multipliquen. | ||

| Línia 1.928: | Línia 2.047: | ||

Un sistema ''firewall'' conté un conjunt de regles predeterminades que permeten al sistema: | Un sistema ''firewall'' conté un conjunt de regles predeterminades que permeten al sistema: | ||

* Autoritzar la connexió ('''permetre''') | * Autoritzar la connexió ('''permetre''' - '''Accept'') | ||

* Bloquejar la connexió ('''denegar''') | * Bloquejar la connexió ('''denegar''' - '''Reject''') | ||

* Rebutjar la comanda de connexió sense informar al que ho va enviar ('''negar''') | * Rebutjar la comanda de connexió sense informar al que ho va enviar ('''negar''' - '''Drop''') | ||

Totes aquestes regles implementen un mètode de filtrat que depèn de la política de seguretat adoptada per l'organització. Les polítiques de seguretat es divideixen generalment en dos tipus que permeten: | Totes aquestes regles implementen un mètode de filtrat que depèn de la política de seguretat adoptada per l'organització. Les polítiques de seguretat es divideixen generalment en dos tipus que permeten: | ||

| Línia 1.936: | Línia 2.055: | ||

* L'autorització de només aquelles comunicacions que es van autoritzar explícitament: | * L'autorització de només aquelles comunicacions que es van autoritzar explícitament: | ||

{| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | |||

| "Tot el que no s'ha autoritzat explícitament està prohibit" | |||

|} | |||

* El rebuig d'intercanvis que van ser prohibits explícitament | * El rebuig d'intercanvis que van ser prohibits explícitament | ||

| Línia 2.037: | Línia 2.158: | ||

<center> | |||

{| style="width: 65%" | |||

|- align="center" | |||

| style="text-align:left | [[Fitxer:DMZ.png|Xarxa amb DMZ i un firewall]] | |||

| style="text-align:right | [[Fitxer:DMZ2.jpg|Xarxa amb DMZ i dos firewalls]] | |||

|} | |||

</center> | |||

| Línia 2.058: | Línia 2.186: | ||

==== Estructura ==== | ==== Estructura ==== | ||

iptables -t [taula] --[tipus operació] --[cadena] --[regla amb paràmetres] --[acció] | |||

{|{| style="background-color:silver;width: 85%;font-size:125%" | |||

| iptables -t [taula] --[tipus operació] --[cadena] --[regla amb paràmetres] --[acció] | |||

|- | |||

|Exemple: | |||

|- | |||

| iptables -t filter -A FORWARD -i eth0 -s 192.168.2.100 -p tcp --dport 80 -j ACCEPT | |||

|} | |||

| Línia 2.212: | Línia 2.346: | ||

<big><big>'''Nota:'''</big></big> S'ha de tenir en compte que per poder fer un FORWARD a través del Firewall des d'una altre màquina, hem d'activar l'arxiu '''''ip_forward''''' posant-lo a 1. | {| class="wikitable" style="background-color:#AAAAAA;width: 85%;" margin:0 0 1em 1em" | ||

| <big><big>'''Nota:'''</big></big> S'ha de tenir en compte que per poder fer un FORWARD a través del Firewall des d'una altre màquina, hem d'activar l'arxiu '''''ip_forward''''' posant-lo a 1. | |||

|} | |||

{| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | |||

| echo 1 > /proc/sys/net/ipv4/ip_forward | |||

|} | |||

| Línia 2.222: | Línia 2.361: | ||

Les regles creades amb la comanda '''iptables''' són emmagatzemades en memòria. Si el sistema és reiniciat abans de guardar el conjunt de regles '''iptables''', es perdran totes les regles. Perquè les regles de filtrat de xarxa persisteixin després d'un reinici del sistema, aquestes necessiten ser guardades. Per fer-ho, escriurem: | Les regles creades amb la comanda '''iptables''' són emmagatzemades en memòria. Si el sistema és reiniciat abans de guardar el conjunt de regles '''iptables''', es perdran totes les regles. Perquè les regles de filtrat de xarxa persisteixin després d'un reinici del sistema, aquestes necessiten ser guardades. Per fer-ho, escriurem: | ||

{| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | |||

| $sudo iptables-save | |||

|} | |||

La propera vegada que s'iniciï el sistema, l'script d'inici de iptables tornarà a aplicar les regles guardades utilitzant la comanda ''/sbin/iptables-restore''. | La propera vegada que s'iniciï el sistema, l'script d'inici de iptables tornarà a aplicar les regles guardades utilitzant la comanda ''/sbin/iptables-restore''. | ||

| Línia 2.228: | Línia 2.369: | ||

Encara que sempre és una bona idea provar una regla d''''iptables''' abans de confirmar els canvis, és possible copiar regles '''iptables''' en aquest arxiu des d'una altra versió del sistema d'aquest arxiu. Això proporciona una forma ràpida de distribuir conjunts de regles '''iptables''' a moltes màquines. Si realitzem aquestes còpies, perquè sorgeixi efecte en les noves màquines haurem d'utilitzar la comanda: | Encara que sempre és una bona idea provar una regla d''''iptables''' abans de confirmar els canvis, és possible copiar regles '''iptables''' en aquest arxiu des d'una altra versió del sistema d'aquest arxiu. Això proporciona una forma ràpida de distribuir conjunts de regles '''iptables''' a moltes màquines. Si realitzem aquestes còpies, perquè sorgeixi efecte en les noves màquines haurem d'utilitzar la comanda: | ||

{| class="wikitable" style="background-color:#CECCCA;width: 85%;" margin:0 0 1em 1em" | |||

| $sudo iptables-restore | |||

|} | |||

| Línia 2.239: | Línia 2.382: | ||

La idea és poder servir als clients en posteriors peticions iguals, el servei d'una forma més ràpida i no haver de tornar a accedir remotament a servidors externs. | La idea és poder servir als clients en posteriors peticions iguals, el servei d'una forma més ràpida i no haver de tornar a accedir remotament a servidors externs. | ||

La majoria de servidors '''Proxy''' també tenen '''funcions de control''' i autenticació d'usuaris, i regles de filtrat dels continguts sol·licitats, així com funcions de registre de logs. | La majoria de servidors '''Proxy''' també tenen '''funcions de control''' i autenticació d'usuaris, i regles de filtrat dels continguts sol·licitats, així com funcions de registre de logs. | ||

Per tant podem veure que una dels avantatges principals d'un servidor '''Proxy''' és la millora de la velocitat de resposta a peticions. | |||

Per evitar continguts desactualitzats , els servidors '''Proxy''' actuals, es connecten amb el servidor remot per comprovar que la versió que té en catxé segueix sent la mateixa que l'existent en el servidor remot. | |||

=== Tipus, característiques i funcions principals === | |||

Depenent del tipus de tràfic que circularà per una xarxa necessitarem un '''Proxy''' que compleixi amb les necessitats del tràfic, ja sigui per accelerar la descàrrega de continguts per no sobrecarregar la sortida a Internet o per autenticació d'usuaris. En funció de les característiques de cada tipus de '''Proxy''' podem classificar-los de la següent forma: | |||

==== '''Proxy catxé web''' ==== | |||

Es tracte d'un Proxy per a una aplicació específica com l'accés a la Web. Mantenen copies locals dels arxius més demanats i els serveixen sota demanda, reduint la baixa velocitat i cost en la comunicació amb Internet. El Proxy catxé emmagatzema el contingut en la catxé dels protocols HTTP, HTTPS, inclús FTP. | |||

==== '''Proxy NAT''' ==== | |||

La traducció d'adreces de xarxa (NAT, Network Address Translation) també és coneguda com a emmascarament de IPs. És una tècnica mitjançant la qual les adreces font o destinació dels paquets IP són reescrites, substituïdes per altres (d'aquí l'"emmascarament"). | |||

Això és el que ocorreix quan diversos usuaris comparteixen una única connexió a Internet. Es disposa d'una única adreça IP pública, que ha de ser compartida. Dins de la xarxa d'àrea local (LAN) els equips utilitzen adreces IP reservades per a ús privat i serà el proxy l'encarregat de traduir les adreces privades a aquesta única adreça pública per realitzar les peticions, així com de distribuir les pàgines rebudes a aquell usuari intern que la va sol·licitar. Aquestes adreces privades es solen triar en rangs prohibits per al seu ús a Internet com 192.168.x.x, 10.x.x.x, 172.16.x.x i 172.31.x.x | |||

Aquesta situació és molt comuna en empreses i domicilis amb diversos ordinadors en xarxa i un accés extern a Internet. L'accés a Internet mitjançant NAT proporciona una certa seguretat, ja que en realitat no hi ha connexió directa entre l'exterior i la xarxa privada, i així els nostres equips no estan exposats a atacs directes des de l'exterior. | |||

Mitjançant NAT també es pot permetre un accés limitat des de l'exterior, i fer que les peticions que arriben al proxy siguin dirigides a una màquina concreta que hagi estat determinada per a tal fi en el propi Proxy. | |||

==== '''Proxy Transparent''' ==== | |||

Moltes organitzacions (incloent empreses, col·legis i famílies) utilitzen els Proxy per reforçar les polítiques d'ús de la xarxa o per proporcionar seguretat i serveis de catxé. Normalment, un Proxy Web o NAT no és transparent a l'aplicació client: ha de ser configurada per utilitzar el Proxy, manualment. Per tant, l'usuari pot evadir el Proxy canviant simplement la configuració. Un avantatge del Proxy transparent és que es pot utilitzar per a xarxes d'empresa. | |||

Un Proxy transparent combina un servidor Proxy amb NAT (Network Address Translation) de manera que les connexions són enrutades dins del Proxy sense configuració per part del client, i habitualment sense que el propi client conegui de la seva existència. Aquest és el tipus de Proxy que utilitzen els proveïdors de serveis d'internet (ISP). | |||

==== '''Proxy Anònim''' ==== | |||

Permet augmentar la privacitat i l'anonimat dels clients Proxy, mitjançant una activa eliminació de característiques identificatives (adreça IP del client, capçaleres From<ref>L'autor de la sol·licitud (persona, no màquina) indica la seva adreça de correu electrònic</ref> i Referer<ref>Adreça des de la que s'ha realitzat la petició a la actual (el remitent)</ref>, cookies, identificadors de sessió....). | |||

==== '''Proxy Invers''' ==== | |||

Un "''reverse Proxy''" és un servidor Proxy instal·lat al domicili d'un o més servidors web. Tot el tràfic entrant d'Internet i amb la destinació d'un d'aquests servidors web passa a través del servidor Proxy. Hi ha diverses raons per instal·lar un "''reverse Proxy''" | |||

* ''Seguretat'': el servidor Proxy és una capa addicional de defensa i per tant protegeix els servidors web. | |||

* ''Xifrat / Acceleració SSL'': quan es crea un lloc web segur, habitualment el xifrat SSL no ho fa el mateix servidor web, sinó que és realitzat pel "''reverse Proxy''", el qual està equipat amb un maquinari d'acceleració SSL (Security Sockets Layer). | |||

* ''Distribució de Càrrega'': el "''reverse Proxy''" pot distribuir la càrrega entre diversos servidors web. En aquest cas, el "''reverse Proxy''" pot necessitar reescriure les URL de cada pàgina web (traducció de la URL externa a la URL interna corresponent, segons en quin servidor es trobi la informació sol·licitada). | |||

* ''Catxé de contingut estàtic'': Un "''reverse Proxy''" pot descarregar els servidors web emmagatzemant contingut estàtic com a imatges o un altre contingut gràfic. | |||

==== '''Proxy obert''' ==== | |||

Aquest tipus de Proxy és el que accepta peticions des de qualsevol ordinador, estigui o no connectat a la seva xarxa. | |||

En aquesta configuració el Proxy executarà qualsevol petició de qualsevol ordinador que pugui connectar-se a ell, realitzant-la com si fos una petició del Proxy. Pel que permet que aquest tipus de Proxy s'utilitzi com a passarel·la per a l'enviament massiu de correus d'SPAM. Un Proxy s'utilitza, normalment, per emmagatzemar i redirigir serveis com el DNS o la navegació Web, mitjançant l'escorcoll de peticions en el servidor Proxy, la qual cosa millora la velocitat general dels usuaris. Aquest ús és molt beneficiós, però en aplicar-li una configuració "oberta" a tot internet, es converteix en una eina per al seu ús indegut. | |||

A causa de l'anterior, molts servidors, com els de IRC, o correu electrònics, deneguen l'accés a aquests Proxy als seus serveis, utilitzant normalment llistes negres ("BlackList"). | |||

{| class="wikitable" style="background-color:#AAAAAA;width: 85%;" margin:0 0 1em 1em" | |||

| <big><big>'''Nota:'''</big></big> Un dels Proxy més coneguts i utilitzats de Software Lliure i multiplataforma és l'[https://es.wikipedia.org/wiki/Squid_(programa) SQUID]. | |||

|} | |||

= '''Alta disponibilitat''' = | |||

L''''alta disponibilitat''' consisteix en una sèrie de mesures per a garantir la disponibilitat del servei, és a dir, assegurar que el servei funcioni durant les vint-i-quatre hores. | |||

Com vam veure amb anterioritat, la disponibilitat s'expressa amb major freqüència a través de l'''índex de disponibilitat'' (un percentatge) que es mesura dividint el temps durant el qual el servei està disponible pel temps total. | |||

<center> | |||

{| style="background:AliceBlue" class="wikitable" margin:0 0 1em 1em | |||

|+ align="center" style="background:DarkSlateBlue; color:white"|<big>'''Alta Disponibilitat i tolerància a errades (Teoria dels nous)'''</big> | |||

! width=175 align="center" style="background:Lavender; color:black"|% Disponibilitat | |||

! align="center" style="background:Lavender; color:black"|Temps parada / any | |||

|- align="center" | |||

| 90% || 36,5 dies | |||

|- align="center" | |||

| 95% || 18,25 dies | |||

|- align="center" | |||

| 99% || 3,65 dies | |||

|- align="center" | |||

| 99,50% || 44 hores | |||

|- align="center" | |||

| 99,90% || 8,76 hores | |||

|- align="center" | |||

| 99,95% || 4,38 hores | |||

|- align="center" | |||

| 99,99% || 52,5 minuts | |||

|- align="center" | |||

| 99,999% || 5,26 minuts | |||

|} | |||

</center> | |||

== Avaluació de riscos == | |||

En efecte, la fallada d'un sistema informàtic pot produir pèrdues en la productivitat i de diners, i en alguns casos crítics, fins a pèrdues materials i humanes. Per aquesta raó és necessari avaluar els riscos lligats al funcionament incorrecte (falla) d'un dels components d'un sistema informàtic i anticipar els mitjans i mesures per a evitar incidents o per a restablir el servei en un temps acceptable. | |||

== Tolerància a errades == | |||

Ja que els problemes no es poden evitar per complet, la solució consistirà en configurar mecanismes de redundància duplicant els recursos crítics. | |||

La capacitat d'un sistema per a funcionar malgrat que un dels seus components falli es coneix com a '''''tolerància a errors'''''. | |||

Quan algun dels recursos falla, els altres recursos continuen funcionant mentre els administradors del sistema busquen una solució al problema. Això es diu "''Servei de protecció contra errades''". | |||

Idealment, si es produeix una falla de maquinari, els elements defectuosos han de ser intercanviables en calent, és a dir, capaços de ser extrets i reemplaçats sense que s'interrompi el servei. | |||

== Còpia de seguretat == | |||

La configuració d'una arquitectura redundant assegura la disponibilitat de les dades del sistema però no els protegeix dels errors comesos pels usuaris ni de desastres naturals, tals com incendis, inundacions o fins i tot terratrèmols. | |||

Per tant, és necessari preveure mecanismes de còpia de seguretat (sobretot remots) per a garantir la continuïtat de les dades. | |||

A més, un mecanisme de còpia de seguretat també es pot utilitzar per a emmagatzemar arxius, és a dir, per a guardar dades en un estat que correspongui a una certa data. | |||

== Sistemes redundants de dades (RAIDs) == | |||

=== Què són? === | |||

=== Tipus de RAIDs === | |||

Revisió de 09:41, 8 oct 2021

| CITA: L'únic sistema totalment segur és aquell que es troba apagat i desconectat, guardat en una caixa forta de titani, que està enterrada en ciment, rodejada de gas nerviós i d'un grup de guardies fortament armats. Tot i així, no apostaria la meva vida en això. (Eugene H. Spafford) |

Principis bàsics de la seguretat informàtica

Introducció

| La Seguretat Informàtica s'encarrega de protegir la integritat i la privacitat de la informació emmagatzemada en el sistema informàtic d'una organització. De totes maneres, no existeix cap tècnica que permeti assegurar la inviolabilitat d'un sistema, però sí encaminades a obtenir alts nivells de seguretat. |

Objectius principals:

- Detectar els possibles problemes i amenaces a la seguretat, minimitzant i gestionant els riscos.

- Garantir la utilització correcta dels recursos i les aplicacions del sistema.

- Limitar les possibles pèrdues i aconseguir la recuperació correcte del sistema en cas de patir un incident de seguretat.

- Complir amb el marc legal i amb els requisits imposats a nivell organitzatiu.

La informació:

- La informació és avui dia un dels actius més importants de les organitzacions, i ha de protegir-se.

- La informació es troba en diferents estats: Mentre es processa, en transmissió i emmagatzemada.

- Existeix en múltiples formes: paper, emmagatzemada electrònicament, transmesa per correu o mitjans electrònics, parlada en una conversa o un vídeo, etc.

- Cada estat i forma disposa d'una sèrie d'amenaces i vulnerabilitats de diferents nivells contra les quals cal protegir-la

- Antigament tot era suport i paper, i la seguretat era principalment física. Actualment el primordial és el suport informàtic i la seguretat lògica.

Amenaces:

- La informació i tots els suports que la sustenten en una organització (sistemes i xarxes) estan sotmesos cada vegada a més amenaces des de més fonts.

- Les clàssiques amenaces: frau, espionatge, sabotatge, vandalisme, foc, inundacions, etc.

- Les noves amenaces: virus, hackers, negació de servei, etc.

- Les organitzacions depenen cada dia més dels seus sistemes d'informació, i són més vulnerables

- La majoria dels SI no han estat dissenyats amb criteris de seguretat (no era prioritari, ex. TCP/IP)

| Més endavant anirem veient com tot el relacionat amb la Seguretat Informàtica (amenaces, vulnerabilitats, atacs, mesures de seguretat, etc) ha anat augmentant i modificant-se amb el temps, fet que fa necessari estar al dia en aquesta matèria. |

Fiabilitat

A grans trets entenem que un sistema és segur, és a dir fiable, si es poden garantir tres aspectes: confidencialitat, integritat i disponibilitat.

- Confidencialitat: és la propietat que garanteix que la informació és accessible només per aquells autoritzats a tenir accés. Per tant ho podem entendre com la protecció de dades i d'informació intercanviada entre un emissor i un o més destinataris enfront de tercers.

- Integritat: és la propietat que busca mantenir les dades lliures de modificacions no autoritzades. La integritat d'un missatge s'obté per exemple, adjuntant-li un altre conjunt de dades de comprovació de la integritat: la signatura digital és un dels pilars fonamentals de la seguretat de la informació.

- Disponibilitat: és la capacitat que permet que la informació pugui ser accessible i es pugui utilitzar per els usuaris o processos autoritzats quan aquests ho requereixin.

| És per això, que en termes generals, hem d'aconseguir garantir aquests tres aspectes perquè hi hagi seguretat en el sistema. |

Depenen de quin sigui l'us que se li doni a un sistema, als seus responsables els interessarà donar prioritat a un aspecte pel damunt dels altres. Per exemple en un servidor de xarxa, se li donarà prioritat a la disponibilitat per davant de la confidencialitat i la integritat. En canvi en un banc se li donarà prioritat a la integritat, davant de la disponibilitat o confidencialitat, ja que és menys greu que un usuari pugui llegir el saldo d'un altre a que el pugui modificar. I en un cas en que es doni preferència a la confidencialitat respecte els altres dos pot ser un sistema militar, on donarà prioritat a aquest aspecte sobre la disponibilitat o integritat d'aquests.

Complementant els tres aspectes anteriors hi han dos més que convé tenir en compte: Autenticació i No repudi.

Aquests, juntament amb els tres anteriors completen les sigles CIDAN (Confidencialitat, Integritat, Disponibilitat, Autenticació i No repudi)

- Autenticació: L'autenticació és un servei de seguretat que permet verificar la identitat. Una signatura digital és un mecanisme que assegura la identitat del signant del missatge i per tant la seva autenticitat.

- No repudi o irrenunciabilitat: és un servei de seguretat que permet provar la participació de les parts en una comunicació (aquest servei està estandaritzat en la ISO-7498-2). Existiran per tant dues possibilitats:

- No repudi en origen: L'emissor no pot negar que enviament perquè el destinatari té proves de l'enviament, el receptor rep una prova infalsificable de l'origen de l'enviament, la qual cosa evita que l'emissor, de negar tal enviament, tingui èxit davant el judici de tercers. En aquest cas la prova la crea el propi emissor i la rep el destinatari.

- No repudi en destinació: El receptor no pot negar que va rebre el missatge perquè l'emissor té proves de la recepció. Aquest servei proporciona a l'emissor la prova que el destinatari legítim d'un enviament, realment ho va rebre, evitant que el receptor ho negui posteriorment. En aquest cas la prova irrefutable la crea el receptor i la rep l'emissor.

La possessió d'un document i la seva signatura digital associada serà prova efectiva del contingut i de l'autor del document.

Aplicant una mica la lògica podem crear una jerarquia amb les anteriors característiques:

És a dir, la primera característica a garantir és la disponibilitat. Si no tenim disponibilitat no poden haver-hi la resta de requisists, i així successivament.

Alta disponibilitat

Com hem vist amb anterioritat, la Disponibilitat es refereix a l'habilitat de la comunitat d'usuaris per accedir al sistema, sotmetre nous treballs, actualitzar o alterar treballs existents o recollir els resultats de treballs previs i per tant si un usuari no pot accedir al sistema es diu que està no disponible. Vist això podem dir que la Alta Disponibilitat és la garantia per l'usuari que quan vulgui accedir al sistema, aquest "sempre" estarà disponible.

| Per tant la Alta Disponibilitat és la continuïtat operacional durant un període de temps donat. |

El terme temps d'inactivitat (downtime) és usat per definir quan el sistema no està disponible. Podem dividir-lo en dos grups:

- Temps d'inactivitat planificat: són aquells períodes de temps en que no hi ha més remei que deixar el sistema no disponible per l'usuari per poder realitzar accions necessàries per el correcte funcionament (actualitzacions del sistema que requereixin reiniciar, etc) i en els que decidim quan fer-ho.

- Temps d'inactivitat no planificat: són aquells períodes de temps en que el sistema deixa d'estar disponible sense haver-ho previst (errors de hardware, tall del subministrament elèctric, etc)

La disponibilitat normalment es representa com un percentatge del temps (minuts) de funcionament respecte un any. Per tant tenint en compte que un any disposa aproximadament d'uns 525.600 minuts, si el sistema es troba amb un temps d'inactivitat no planificat de 10 hores l'any, direm que tindrem un percentatge de disponibilitat de 99.88%:

Els valors comuns de disponibilitat, conegut típicament com a nombre de "nous" per a sistemes altament disponibles són:

- 99,9% = 43.8 minuts/mes o 8,76 hores/any ("tres nous")

- 99,99% = 4.38 minuts/mes o 52.6 minuts/any ("quatre nous")

- 99,999% = 0.44 minuts/mes o 5.26 minuts/any ("cinc nous")

Exemples d'Alta disponibilitat: control aeri, banca, sistemes militars, etc.

Elements vulnerables en un sistema informàtic

Els principals elements vulnerables en un SI són Hardware, Software i dades. A vegades es parla d'un quart, que serien els elements fungibles (paper, impressores, ...)

El tema de seguretat s'ha de tractar genèricament, no individualment, ja que la seguretat de tot el sistema és igual a la del seu punt més dèbil.

El que és evident es que no serveix crear una bona seguretat, si després els usuaris no ajuden. És a dir, podem protegir el màxim el SI, però si un usuari es deixa la seva sessió oberta hi podrà accedir qualsevol i no haurà servit de res tota la seguretat del sistema. Per tant caldrà tenir un bon nivell organitzatiu amb unes normes i pautes.

| Sistema de seguretat = TECNOLOGIA + ORGANITZACIÓ |

Dels tres elements, les dades acostuma a ser el principal element a protegir, ja que acostuma a ser el principal objectiu de les amenaces, i el més important i difícil de recuperar per una organització. Un sistema operatiu es pot restaurar des de el seu origen (DVD, xarxa, USB, etc.), en canvi les dades, requereixen una bona política de copies, i tot i així es possible que s'acabi perden alguna informació.

Hem de tenir en compte a la hora de d'establir els criteris de seguretat, de contemplar els diferents nivells: locals, personals, individuals i globals. Segons això ens quedaria l'esquema següent (de més a menys profunditat):

Amenaces

Podem dividir-les en dos grups:

- Des de el punt de vista de qui o què les genera.

- Físiques.

- Persones (internes i externes).

- Ambientals (Desastres naturals, incendis accidentals, tempestes i inundacions).

- Lògiques.

- Intencionades (malware).

- Per error (bugs o forats).

- Físiques.

- Des de el punt de vista de les tècniques utilitzades en l'atac.

Físiques

Poden estar provocades per persones, ja siguin internes de la organització o externes(hackers, crackers, ...) o per aspectes ambientals (de res serveix protegir-nos contra atacs de persones, si es produeix un incendi i se'ns destrueix tot).

- Persones

- Internes: Persones que treballa dins una organització i que aprofita tot el coneixement que té d'aquesta per produir un atac, o simplement per un error o desconeixement de les normes de seguretat (no cal que sigui intencionat, per considerar-se una amenaça).

- Externes:

- Hackers: Són experts que aprofiten qualsevol forat en la seguretat per accedir al sistema d'una organització. Si aquest accés és per realitzar alguna acció destructiva (esborrar dades, agafar informació, ...) els anomenarem crackers. Hi han tres grups de hackers: white hat (depuren i arreglen errors o forats en el sistema), black hat (els que són destructius) i grey hat (que estan entre mig, fan coses bones i a vegades traspassen els límits).

- Newbie: Algú que comença però no té gaires coneixements.

- Wannaber: Hacker en potència, però que encara no té un reconeixement.

- Lammer o Script-Kiddies: Es creuen hackers, però l'únic que fan és buscar i descarregar programes de hacking per després executar-los.

- Phreaker: De phone freak ("monstre telefònic"). Són persones amb coneixements amplis tant en telèfons modulars (TM) com en telèfons mòbils.

- Samurai: Normalment és algú contractat per investigar fallades de seguretat, que investiga casos de drets de privadesa, estigui emparat per la primera esmena nord-americana o qualsevol altra raó de pes que legitimi accions semblants. Els samurais menyspreen als crackers i a tot tipus de vàndals electrònics. També es dediquen a fer i dir com saber sobre la seguretat amb sistemes en xarxes.

- Pirates informàtics o ciberdelinqüents: persones dedicades a realitzar actes delictius i perrseguits legalment (com la còpia i distribució de software, música, pel·lícules, etc, de forma il·legal o fraus bancaris o estafes econòmiques).

- Ambientals: Afecten a les instal·lacions i/o hardware contingut en elles i suposen el primer nivell de seguretat a protegir per a garantir la disponibilitat dels sistemes. Ho veurem amb més profunditat en la Seguretat Passiva

Lògiques

Quan parlem d'amenaces lògiques ens referim a software o codi que d'una manera o una altra poden afectar o malmetre el nostre sistema. Ja sigui de forma malintencionada (malware) o simplement per error (bugs o forats):

- Eines de seguretat: de la meteixa forma que es poden utilitzar per detectar i solucionar problemes de seguretat, poden ser utilitzades per detectar i aprofitar aquests problemes.

- Rogueware: falsos problemes de seguretat. Són falsos antiespies o antivirus (anomenats també Rogue, FakeAVs, Badware, Sacreware,....)

- Portes del darrera o backdoors: És un programari que permet l'accés al sistema operatiu de l'ordinador ignorant els procediments normals d'autentificació. Moltes vegades son accessos ràpids que es deixen els programadors per accedir a un sistema sense donar moltes voltes i que aprofiten els codis maliciosos per entrar en un sistema, a vegades només és una part del sistema que no s'ha protegit adequadament. Els principals programes d'accés als backdoors són: Back_Orifice, NetBus i Subseven.

- Virus: Codi maliciós que s'inserta en un programa (hoste) i quan aquest s'executa activa el virus. Ho veurem amb més detall en la part del malware.

- Cucs o Worms: Programa que s'executa, es propaga a si mateix a través de la xarxa, normalment a través del correu electrònic o Spam.

- Troians: Programes dissenyats per fer veure que són una cosa i en realitat contenen codi maliciós.

- Programes conill o bacteris: Programes que no fan res més que reproduir-se fins que colapsen el sistema (memòria, disc dur, ...)

- Canals coberts (Covert Channel): són ports de comunicació que permeten a un procés receptor i a un emissor intercanviar informació de manera que violi la política de seguretat del sistema; essencialment es tracta d'un mètode de comunicació que no és part del disseny original del sistema però que pot utilitzar-se per transferir informació a un procés o usuari que a priori no estaria autoritzat a accedir a aquesta informació.

Tècniques d'atac

Entre les moltes tècniques d'atac ens podem trobar:

| Tipus | Definició |

|---|---|

| malware | Programes malintencionats, els veurem amb més detall més endavant. |

| Enginyeria social | Obtenir informació confidencial (per exemple credencials) a través de la manipulació i la confiança dels seus usuaris legítims. |

| Scam | Estafa electrònica per mitjà de donacions, transferències, compra de productes fraudulents, etc. |

| Spam | Correu o missatge basura, no desitjat o no sol·licitat, habitualment de tipus publicitari. Acostuma a ser una de les tècniques de la enginyeria social |

| Sniffing | Rastrejar monitoritzant el tràfic d'una xarxa per fer-se amb informació confidencial. |

| Spoofing | Suplantació d'identitat o falsificació (IP, MAC, taula ARP, web, ....) |

| Pharming | És un atac al nostre ordinador amb la intenció de redirigir el trafic d'un lloc web a un altre de maliciós. Es pot fer canviant el fitxer hosts en l'ordinador de la víctima o aprofitant alguna vulnerabilitat del programari del servidor de DNS. |

| Phishing[1] | És un frau que es fa amb un correu electrònic o missatgeria instantània amb el que es demanen dades sobre les targetes de crèdit, claus bancàries, o altres tipus d'informació. Els missatges empren tot tipus d'arguments relacionats amb la seguretat de l'entitat per justificar la necessitat d'introduir les dades d'accés. |

| Password cracking | És un procés informàtic que consisteix a desxifrar la contrasenya de determinades aplicacions seleccionades per l'usuari. Es busca codificar els codis de xifrat en tots els àmbits de la informàtica. Es tracta del trencament o desxiframent de les claus (passwords). |

| Botnet | És un grup d'ordinadors (anomenats bots o zombies) connectats a Internet que involuntàriament, un cop han estat infectats amb un virus, un cuc o un troià, poden ser controlats remotament per realitzar tasques sense l'autorització del propietari i sense que aquest se n'adoni. Les botnets poden arribar a tenir milers o centenars de milers d'ordinadors sota control i es fan servir per a desfermar, per exemple, atacs massius de denegació de servei, enviar onades de correu brossa (spam) o infectar a altres ordinadors poc protegits. |

| Denegació de servei o Denial of Service (DoS) | Es tracta d'atacar a un servei del servidor com podria ser el servidor web ubicat al port 80, fent servir un bon número de màquines atacant al servidor, mitjançant trames IP amb flags erronis, per tal que el servidor augmenti el seu temps de processador, així farem que deixi de donar servei, ja que es quedarà sense memòria física. |

Protecció

Fins ara hem vist de manera resumida tot el que envolta a la seguretat informàtica: elements a protegir, amenaces, origen d'aquestes, etc. i ara queda per comentar la protecció del sistema.

| Per protegir un sistema, el que hem de fer es analitzar les possibles amenaces, les pèrdues que es podrien generar i la probabilitat que això succeeixi. |

La forma comú de fer aquests anàlisis es mitjançant auditories de seguretat. Un cop tenim la auditoria hem de dissenyar el sistema de seguretat que hi aplicarem.

Auditoria

Els objectius d'una auditoria són:

- Revisar la seguretat dels entorns i sistemes.

- Verificar el compliment de la normativa i legislació vigents.

- Elaborar un informe independent.

Es realitza en base a un patró o conjunt de directrius o bones pràctiques suggerides. Existeixen uns estàndars que es poden seguir com a guia:

- COBIT : Objectius de Control de les Tecnologies de la informació.

- ISO27002: Codi internacional de bones pràctiques de seguretat de la informació.

- ISO27001:Defineix els requisits de les auditories i sistemes de gestió de seguretat.

No son excloents un dels altres, sinó que són completament complementaris.

Els serveis de l'auditoria consta de les següents fases:

- Enumerar sistemes operatius, serveis, aplicacions, topologies i protocols de xarxa.

- Detecció, comprovació i avaluació de vulnerabilitats.

- Mesures específiques de correcció.

- Recomanacions sobre implantació de mesures preventives.

Tenim diferents tipus d'auditories:

- Auditoria de seguretat interna: a nivell de seguretat de la xarxa local i de la organització a nivell intern.

- Auditoria de seguretat perimetral: estudi del perímetre de la xarxa local o corporativa connectada a xarxes públiques.

- Test d'intrusió: S'intenta accedir al sistemes per comprovar el nivell de resistència a la intrusió no desitjada.

- Anàlisis forense: anàlisis posterior d'incidents, es tracta de veure com s'ha penetrat en el sistema i els danys ocasionats (si això a causat la inoperatibilitat del sistema es denomina anàlisi post mórtem).

- Auditoria de codi d'aplicacions: anàlisi del codi independentment del llenguatge utilitzat.

Mesures de seguretat

A partir dels resultats de les auditories, hem de dissenyar una política de seguretat que defineixi responsabilitats i les regles a seguir per evitar les amenaces o minimitzar els seus efectes.

Més endavant veurem les diferents mesures de seguretat:

- Segons el recurs a protegir:

- Seguretat física: hardware

- Seguretat lògica: software

- Segons el moment en el que es posen en marxa les mesures:

- Seguretat activa: preventiva

- Seguretat passiva: correctiva

Seguretat Passiva

Introducció

Durant les dècades de 1960 i 1970, la seguretat física dels equips informàtics era una tasca molt menys complexa que avui en dia. Els ordinadors només estaven a l’abast de grans corporacions que no n’acostumaven a tenir més d’un.

El maquinari ocupava sales enormes que eren a les entranyes dels edificis de les grans corporacions i, tot i accedir-hi, molt poca gent sabia què fer-ne.

A l’actualitat gairebé tothom té un ordinador en l’anomenada societat del primer món. Hi ha persones que disposen de portàtils, ordinadors de butxaca i altres dispositius mòbils. Gràcies a les tecnologies sense fil es pot accedir a qualsevol equip sense tenir-hi accés físic. Protegir tots aquests dispositius contra robatoris, fraus, sabotatge, vandalisme i altres riscos és una tasca cada vegada més complexa i costosa.

La tecnologia i els entorns esdevenen més complexos amb la qual cosa apareixen nous riscos. Moltes empreses han tingut robatoris de dispositius o fugues d’informació i, en els pitjors casos, crims com ara assalts a punta de canó o tirotejos d’antics empleats ressentits.

Protegir físicament els equips informàtics és una tasca fonamental com a base de la seguretat informàtica global. Per aconseguir uns bons resultats cal aplicar una estratègia de defensa en capes. Així es desplegarà tota una sèrie de controls i mesures que combinats garanteixin uns bons nivells de seguretat.

Un exemple d’estratègia de defensa en capes seria instal·lar una tanca perimetral, seguida dels murs de les instal·lacions, llavors un accés mitjançant targeta, més una vigilància de guardes de seguretat.

Tenir uns nivells alts de seguretat física pot ser costós i impactar negativament en la productivitat. No sempre és necessari tenir una seguretat digna del Pentàgon, cal estudiar i mesurar correctament quines són les mesures de seguretat que cal instal·lar.

A l’hora d’elaborar una estratègia de protecció física dels equips informàtics, cal identificar les amenaces i els riscos que cal avaluar. Posteriorment, s’apliquen les mesures de seguretat pertinents per tal de minimitzar aquests riscos i amenaces.

Per tant direm que la seguretat passiva és correctiva ja que intenta minimitzar l'impacte i els efectes causats per "accidents", es a dir, es consideren mesures o accions posteriors a un atac o incident.

Un exemple de possibles problemes i les solucions proposades seria:

| Amenaces | Mesures Paliatives |

|---|---|

| Suministrament elèctric: talls, variacions de tensió, distorsió... | - SAI o UPS

- Generadors elèctrics autònoms. - Fonts d'alimentació redundants. |

| Robatoris o sabotatges: accés físic no autoritzat al Hardware, software i còpies de seguretat. | - Control d'accés físic: armaris, claus, blindatge, biometria.

- Vigilància mitjançant personal i circuits tancats de televisió (CCTV). |

| Condicions atmosfèriques i naturals adverses: temperatures extremes, humitat excessiva, incendis, inundacions i terratrèmols. | - Escollir la correcta ubicació de sistemes, tenint en compte en la construcció la probabilitat de catàstrofes naturals i ambientals.

- Centre de suport en ubicació diferent al centre de producció. - Proporcionar mecanismes de control i regulació de temperatura, humitat, etc. |

Emplaçaments

Quan una companyia decideix construir unes instal·lacions noves s’han de tenir en compte molts factors abans de posar la primera pedra.

Normalment, el preu del sòl, la proximitat de clients i de distribuïdors i les estratègies de màrqueting són factors rellevants, però des del punt de vista de la seguretat també s’han de tenir en compte altres consideracions.

Algunes empreses i organitzacions que tracten amb dades d’alt secret o confidencials construeixen les instal·lacions a llocs recòndits per tal de no cridar l’atenció de possibles persones malintencionades. Per aconseguir poca visibilitat de les instal·lacions de vegades es construeix a ubicacions que no són d’accés fàcil i, a més a més, s’evita posar-hi logos, cartells de la companyia o qualsevol tipus d’informació que doni detalls de l’activitat que es produeix dins de les instal·lacions.

És important avaluar la proximitat de les instal·lacions respecte a les forces de seguretat i ordre, els bombers i les instal·lacions sanitàries en funció de l’activitat a què es dediqui l’empresa. Així, doncs, per a una empresa que tracti amb materials inflamables serà un requisit important la proximitat a una estació de bombers.

L’ús de xarxes sense fil, tot i que estiguin xifrades, és una de les fonts que utilitzen els intrusos per captar informació des de fora de les instal·lacions. Per tal d’evitar la captació il·legal d’informació que viatja per ones de vegades es busquen emplaçaments on les característiques de la zona facin més difícil la propagació de les ones. Com que això no sempre és possible una alternativa és construir gàbies de Faraday (que aïllen les ones electromagnètiques).

Els elements externs són un factor important que cal considerar en la ubicació de les instal·lacions. Cada cop més, la temperatura i el clima són factors que cal tenir en compte, ja que el maquinari és molt sensible a temperatures elevades i els costos de refrigeració són cada cop més importants.

La llista següent és un recull de factors que cal tenir en compte de cara a l’elecció de l’emplaçament de les instal·lacions:

- Visibilitat

- Terrenys circumdants

- Cartells i logos de l’empresa

- Tipus d’empreses que hi ha als voltants

- Població de la zona

- Factors Externs

- Taxes de crim i de terrorisme

- Proximitat a estacions de policia, bombers i instal·lacions mèdiques

- Accessibilitat

- Accés per carretera

- Trànsit

- Proximitat a aeroports, estacions de tren i autopistes

- Desastres Naturals

- Probabilitat d’inundacions, tornados, terratrèmols o huracans

- Riscos del terreny: allaus, despreniment de roques

| Emplaçaments remots d’instal·lacions

Avui en dia hi ha empreses tecnològiques de primer ordre mundial que consideren l’elecció de la ubicació de les instalacions un factor diferencial i central dins de l’estratègia de la companyia. Per disminuir costos en refrigeració de màquines i tenir més seguretat hi ha empreses que construeixen grans parcs de servidors a mines de carbó abandonades. D’altres, en canvi, ho fan a llocs recòndits de l’estepa siberiana. Un dels exemples més curiosos d’instal·lacions a llocs remots és el d’un dels gegants d’Internet que està desplegant parcs de servidors en vaixells a alta mar. S’aprofita el moviment produït per les onades com a font energètica i la proximitat d’aigua per a la refrigeració de les màquines. Com que la localització dels vaixells és secreta la seguretat de les màquines és molt elevada. |

Seguretat ambiental

No tenir uns controls adequats de les condicions ambientals pot comportar danys tant a maquinari com a persones. L’aturada de certs serveis a causa d’aquestes circumstancies pot provocar resultats desastrosos.

| Tenir els sistemes elèctrics, de temperatura, de ventilació, d’aire condicionat i de prevenció d’incendis perfectament ajustats és molt important per tenir uns nivells de seguretat correctes. |

Per tal de minimitzar riscos, durant la fase de construcció de les instal·lacions l’equip de seguretat s’ha d’encarregar de revisar que les canonades d’aigua i de gas estiguin dotades de vàlvules de seguretat que impedeixen la propagació en cas de fuites.

La temperatura és un element primordial que cal tenir controlat. La majoria dels equips electrònics ha de treballar en un interval de temperatures controlat per tal de funcionar correctament.

Temperatures excessives poden provocar desperfectes irreparables en els components electrònics. A més de controlar la temperatura ambiental, s’ha de revisar periòdicament el funcionament correcte dels ventiladors i d’altres components de refrigeració dels equips.

Nivells d’humitat inapropiats poden ser una font de danys en equips electrònics. Uns nivells de humitat alts produeixen corrosió en els components elèctrics, mentre que entorns massa secs provoquen massa electricitat estàtica que pot provar curtcircuits.

Condicions elèctriques

Per a la majoria d’instal·lacions és necessari disposar d’un sistema d’alimentació que garanteixi la continuïtat del servei en cas de problemes externs d’alimentació. Per a això, es fan servir els mecanismes que veurem en la part de sistemes d’alimentació ininterrompuda.

S’ha de controlar que no hi hagi interferències produïdes pels sistemes d’alimentació. Hi ha dos tipus d’interferències: interferències electromagnètiques i interferències de ràdio.

Si els cables utilitzats no estan aïllats degudament poden produir interferències electromagnètiques els uns amb els altres. Les vibracions produïdes per motors són una altra font comuna d’interferències electromagnètiques.

Qualsevol element que produeixi ones de ràdio és una possible font d’interferències de ràdio. La llum produïda pels fluorescents és la font més comuna d’interferència electromagnètica. Per això, s’evita passar cablejat per zones pròximes a fluorescents.

Ventilació

Els sistemes de ventilació tenen diversos requeriments que s’han de complir per tal de garantir un entorn segur i confortable. Per mantenir la qualitat de l’aire cal tenir un sistema d’aire condicionat de circuit tancat.

Un sistema d’aire condicionat de circuit tancat recicla l’aire que hi ha dins l’edifici un cop està filtrat degudament en comptes d’expulsar-lo a l’exterior.

| Els sistemes de ventilació a més de tenir la funció de refrigerar també són importants per evitar l’acumulació de pols i d’altres agents contaminants. |

La pols pot obstruir els ventiladors que s’encarreguen de la refrigeració interna dels equips, mentre que la concentració excessiva de certs gasos pot accelerar la corrosió dels equips.

Mesures de prevenció d’incendis

Un incendi presenta un risc molt important de seguretat tan pel que fa a possibles destrosses de maquinari com al perill que comporta per a les vides humanes. El fum, les altes temperatures i els gasos emesos en un incendi poden crear resultats devastadors; per tant, és molt important tenir-ho en compte a l’hora d’escollir o de dissenyar unes instal·lacions.

El foc comença per la combustió d’algun element inflamable. Les possibles causes de l’inici d’un incendi són moltes: un curtcircuit, materials combustibles indegudament emmagatzemats, una cigarreta mal apagada, sistemes de calefacció defectuosos...

| Perquè un foc es propagui calen dues coses: combustible i oxigen.El combustible pot ser paper, fusta, líquids inflamables... Com més combustible per metre quadrat hi hagi més ràpid es propagarà un incendi. Per tant, és molt important el disseny correcte de les zones d’emmagatzematge dels edificis per tal de minimitzar l’acumulació d’elements que puguin servir de combustible en un incendi. |

Detectors d’incendi

Hi ha diversos tipus de sistemes detectors d’incendi, alguns de manuals i d’altres d’automàtics. Els manuals consisteixen en activadors d’alarmes que són accionades quan algú detecta un possible incendi. Els automàtics tenen una sèrie de sensors que reaccionen davant de la presència de foc o de fum.

Els sistemes detectors d’incendi per fum són sistemes òptics que detecten la presència de fum en funció de les variacions de llum. Consisteixen en un emissor que envia un feix de llum a un receptor col·locat a una certa distància (normalment al sostre de la sala). Quan el receptor detecta una variació en la intensitat del feix de llum vol dir que hi ha partícules de fum en suspensió.

Un sistema de detecció d’incendis molt bàsic però efectiu és l’ús de sensors de temperatura. En cas que els sensors detectin un augment desmesurat de la temperatura, llavors llencen un senyal d’alarma. És molt important la col·locació correcta d’aquests sensors perquè siguin efectius.

Sistemes d’extinció

| Els sistemes inhibidors d’incendi són els que permeten l’eradicació de focs. Poden ser elements manuals com ara extintors o mànegues d’aigua, o bé automàtics com dispersors d’aigua o de gasos que provoquen l’extinció del foc. |

El CO2 és un dels gasos utilitzats per a l’extinció d’incendis. Provoca l’eliminació de l’oxigen disponible, la qual cosa deixa el foc sense un dels elements necessaris per continuar combustionant. El problema que té és que no es pot aplicar si hi ha persones a les dependències, ja que les deixaria sense oxigen per respirar. Hi ha certes escumes que també tenen la capacitat de deixar el foc sense oxigen per a la combustió. Són formades per aigua i certs agents que permeten que l’escuma floti sobre les substàncies que cremen, exclòs l’oxigen.

| Gas haló

El gas haló era un dels compostos més utilitzat en els sistemes d’extinció de focs dels centres de dades per a l’eliminació d’incendis. Aquest gas té la capacitat d’interferir amb la química de la combustió, es barreja ràpidament amb l’aire i no causa cap dany en el maquinari de les instal·lacions. Fa uns anys es va descobrir que el gas haló emetia clorofluorocarboni (CFC) que és un compost que fa malbé la capa d’ozó. Per aquest motiu, avui en dia ja no es fabriquen més sistemes d’extinció basats amb aquest compost. |

Hi ha diferents tipus de foc en funció del material que està en combustió. Segons el tipus de foc, s’ha d’aplicar una mesura d’extinció d’incendi o una altra.

La taula següent mostra els tipus de focs i les mesures recomanades per a cada cas.

| Classes | Tipus de Foc | Elements de combustió | Mètodes d’extinció |

|---|---|---|---|

| A | Comú | Fusta, paper... | Aigua, escuma |

| B | Líquid | Petroli, carbó... | CO2, escuma |

| C | Elèctric | Cables, material elèctric... | CO2, pólvora seca |

| D | Metalls | inflamables Magnesi, sodi, potassi... | Pólvora seca |

Riscos i amenaces

A l’hora de planificar una estratègia per protegir els nostres béns, s’han d’avaluar quines són les amenaces i els riscos que els poden afectar. S’entén per amenaça qualsevol vulnerabilitat que pugui ser explotada per un atacant. Un risc és la probabilitat que un atacant descobreixi una amenaça i l’exploti.

| La seguretat física és el compendi de recursos, processos, tasques, equips i personal dedicats a protegir els recursos d’una empresa. |

Les amenaces poden ser internes o externes. Una amenaça interna es pot deure a un incident fortuït, com un incendi o una fuita d’aigua, o bé ser malintencionada, produïda per un empleat de la mateixa empresa. Les amenaces internes poden ser difícils de controlar, perquè els treballadors d’una empresa tenen accés a informació i a coneixements que dificulten la protecció dels béns.

Les amenaces externes són originades per atacants aliens a l’empresa que volen o bé apoderar-se de béns i de coneixements, o bé malmetre recursos de l’empresa. Hi ha organitzacions que són més sensibles que altres a atacs. És molt important fer una anàlisi de riscos per avaluar quin nivell de seguretat és el requerit per a cada cas. El centre de dades d’una seu governamental requerirà uns nivells de seguretat diferents que el servidor d’una distribuïdora de discos.

Mesures de Seguretat

La protecció física és una combinació de mecanismes que minimitzen els riscos de possibles atacs i, en cas que succeeixin, en disminueixen el dany.

| L’estratègia de protecció que cal seguir s’ha de decidir després de fer una anàlisi de riscos, identificar les vulnerabilitats i l’impacte que tenen. |

Podem dividir les mesures de seguretat en diverses categories segons la finalitat que tenen:

- Mesures dissuasives

- Dificultats en l’accés a personal no autoritzat

- Detecció d’intrusos

- Avaluació d’incidències

Mesures dissuasives

Moltes vegades es produeixen atacs perquè l’amenaça que es vol explotar és molt evident o simplement ho sembla. La finalitat de les mesures dissuasives és desplegar tota una sèrie d’elements visibles per a possibles atacants que els faci canviar d’opinió.

En alguns casos, n’hi ha prou de trencar una simple finestra per accedir a equips i informació aliena. Posar un sistema d’alarma contra aquest risc i un cartell que indiqui que hi ha una alarma activada pot evitar que possibles atacants tinguin males intencions.

Hi ha molts elements que es poden fer servir com a mesures dissuasives, els més comuns són senyals d’alerta visibles, disposar de guardes de seguretat, de gossos, de tanques, d’alarmes...

Les mesures dissuasives són:

- Tanques

- Murs

- Barrots

- Guardes de seguretat

- Gossos

- Senyals d’alerta

- Il·luminació nocturna

- ...

Dificultats d’accés a personal no autoritzat

Una funció que ha de complir un pla de protecció física és disposar de mesures que dificultin l’accés a personal no autoritzat. L’objectiu d’aquestes mesures és guanyar temps perquè, en cas que hi hagi un possible atac, es disposi de prou temps per aplicar les contramesures que siguin convenients.

Un dels mecanismes més econòmics i utilitzat per dificultar l’entrada d’atacants és l’ús de cadenats. Si uns atacants trenquen una finestra i entren a unes instal·lacions, el temps que necessiten per desactivar els cadenats pot ser crucial perquè arribin les forces de seguretat.

Hi ha mecanismes molt complexos per dificultar que els atacants arribin al bé que volem protegir.

Instal·lacions d’alta seguretat, com agències d’investigació, segueixen estratègies que provenen del camp militar. En general, disposen de sistemes de protecció per capes, de manera que com més gran és la seguretat que es vol desplegar més capes de control s’han de superar per arribar-hi.

| Man traps

Mantrap és un anglicisme que traduït literalment vol dir ‘trampa per a persones’. És un mètode de control d’accés que impedeix que personal no autoritzat que entri a unes instal·lacions en pugui escapar. Consisteix en una habitació amb dues portes. La primera porta està tancada, una persona s’identifica i és autenticada per un guarda de seguretat que li permet accés a la sala. Un cop s’accedeix a la sala, les dues portes es tanquen i per obrir la segona porta cal superar un mètode d’autenticació robust, com un control biomètric, o l’ús d’una targeta d’autenticació més contrasenya. En cas que no es pugui superar el control l’intrús queda atrapat a la sala. |

Les dificultats d’accés a personal no autoritzat són:

- Cadenats

- Controls d’accés:

- Biomètrics

- Amb targeta intel·ligent

- Amb teclat numèric

- Seguretat perimetral

- Mantraps

- ...

Detecció d'intrussos

Els sistemes de detecció d’intrusos s’utilitzen per detectar accessos no autoritzats i alertar el personal competent de l’incident. Es divideixen en dues categories: els que utilitzen sensors interns o els que utilitzen sensors externs.

El mecanisme bàsic consisteix a detectar canvis en l’ambient que són indicadors que s’està produint algun tipus d’intrusió. Els canvis en l’ambient poden ser lumínics, sonors, de moviment, electromagnètics... Així, un soroll o una ombra poden delatar un intrús.